攻撃側テクノロジーはどう変わったのか

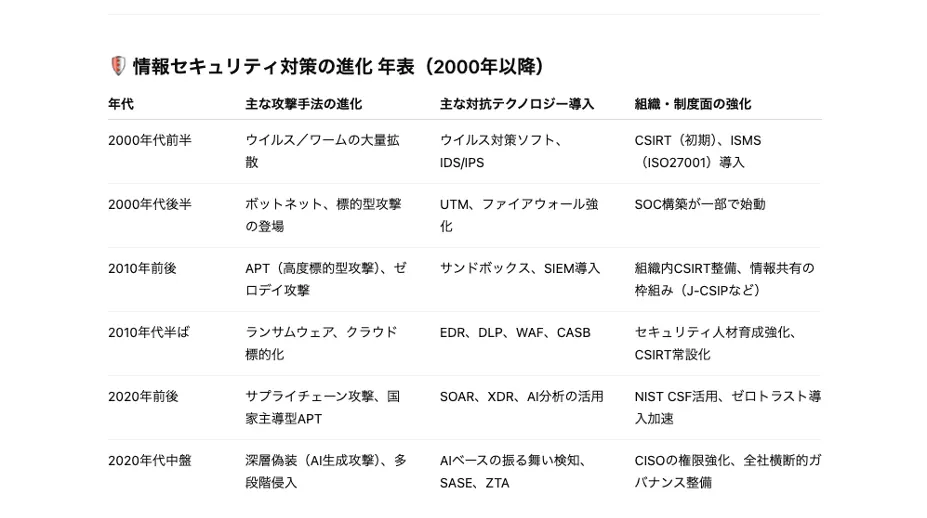

以下は、前回の記事でまとめた2000年代のセキュリティ年表を拡張したものだ。

前回の記事では、防御に使われたテクノロジーと組織的な制度や法律の2軸で考察を加えた。上記ではさらに攻撃手法の変遷についても付け加えている。これにより、さまざまな技術が、攻撃と防御にどう使われてきたのか、防御側はどんな技術で対抗してきたのかがわかるだろう。

攻撃手法に対応する形で進化する防御手法とテクノロジー

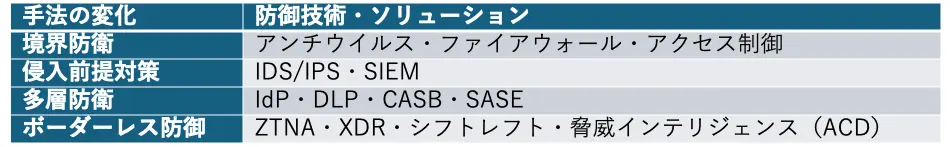

2000年代までは、ウイルスのようにマルウェアが直接相手のコンピュータやサーバーに侵入、攻撃をしかけるものが主流で、そのため防御側の対抗テクノロジーは、アンチウイルスや侵入を防ぐためのファイアウォールだった。

2000年代に入ると、マルウェアはより高度になり、標的に侵入してバックドアを設置するもの、データを収集するもの、脆弱性を利用してシステムに侵入したり破壊したりするものとなった。これらを組み合わせて攻撃全体を構成するAPTも問題になった。ランサムウェアが社会的な問題になったのは2010年代に入ってからだ。

対抗するテクノロジーは、サンドボックスやSIEM、EDRなど境界防衛にとどまらない手法が必要となる。侵入されたあとの検知や防御を行うため、認証や振る舞い検知、イベントの監視などを組み合わせた多層防衛の時代に突入した。侵入経路としてWebサイト、Webサービスも一般化し、WAFが広がったのもこの時期だ。

DXやクラウド化が進んだ2010年代以降、業務システムやサービスが外部委託、サービス利用になると、クラウド前提のサプライチェーンを狙う攻撃が目立つようになった。前回の記事で指摘したように、企業オフィス内やデータセンターに閉じていた情報システムや情報資産が外部に広がり、いわゆるイントラネットとインターネットの境界が物理的にも論理的にもあいまいとなった。

2020年代は、攻防ともにAI利用が本格化した時代となる。攻撃側はマルウェアの自動生成や検知回避パターンの解析にAIを利用するだけでなく、RaaSのような攻撃インフラの構築やサービス展開のためにAIを利用する。たとえば攻撃者とマルウェア開発者(ベンダー)、そして標的情報のマッチングシステムや、RaaSアフィリエイターのためのヘルプデスクにAIが利用されている。

ディープフェイクなどに利用すれば、詐欺、フィッシング、ソーシャルエンジニアリングの手法を強化できる。これによりランサムウェアやBECのような金銭犯罪を高度化させただけでなく、プロパガンダや要人などをピンポイントで狙った標的型攻撃(諜報活動)も増加する要因のひとつとなった。

防御側の対応と対策

これに対して防御側は、マルウェアの検知だけでなく、ソフトウェアやシステムの脆弱性の有無、攻撃の予測などにAIを活用することで応じていた。

ここまでの防御側の変化を、防御手法を軸にまとめると以下のようになるだろう。

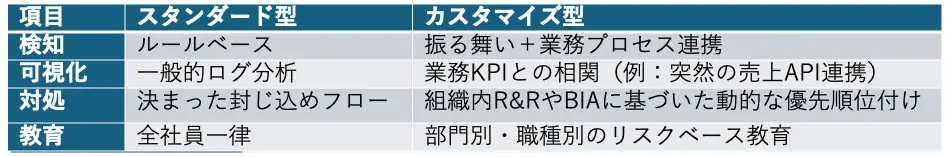

このような、防御手法の多様化・複雑化は、別の課題も生んだ。組織や業務、システムや業種ごとに防御手法のカスタマイズが必要になってきたことだ。

守るべき情報資産を洗い出し、それに対する脅威とリスクに応じたセキュリティ対策を実施する、というのは情報セキュリティマネジメント(ISMS)の基本だが、昔は手法そのもの、技術そのものが限定的だったため、比較的共通のソリューションでうまくいっていた。

しかし、現在は、システムの境界だけでなく、内部の通信、ソフトウェアの挙動、さらには公開情報やダークウェブの情報まで多様・大量なデータを分析する必要がある。分析する変数が細かくなるほど、その解像度を上げる必要がある。システムの設定や業務プロセスといった違いが分析結果に深く関係する。守る範囲、守れる範囲が広がるにつれ、分析も多角的に行わなければならなくなった。

トラフィックパターンで攻撃を検知するにしても、特定のイベントだけで攻撃と判断することはできない。認証システムのユーザビリティが悪ければ、ログイン試行は正常時でも増えるかもしれない。業務内容や取引先によっては、中国からのトラフィックだからといって遮断できるわけではない。ポートスキャンのすべてが悪意のある攻撃とも限らない。ある挙動やイベントが、組織によって正常だったり異常(攻撃)だったりするのは当たり前の時代となっている。

対策・対応・ツールのカスタマイズが必要

これまでのセキュリティ対策を「スタンダード型」とするなら、これからのセキュリティ対策は「カスタマイズ型」が必須となるだろう。

検知については、すでにカスタマイズ型が主流となりつつある。可視化も、EDRやSOCサービスにAIの導入が進み、アノーマリィ(異常)検知は画一的でなくなってきている。従来型のツールやソリューションのままでは、部署ごとの違いまでは吸収できない。

事前調査やヒアリングでツールの設定を行うような静的なセキュリティシステムでは、攻撃や侵入を検知することはできない。システム全体のトラフィックやプロセスを多次元的に判断するには、AIに平時のパターンを数か月単位で学習させ、異常と正常の区別を動的につけられるようにしなければならない。

対処、教育についてはまだスタンダード型の運用が多く、動的なインシデント対応や柔軟な対応、きめ細かい教育まで手が回っているところは少ない。

だが、不幸にも新技術や新機軸の取り入れは、アンダーグラウンドや犯罪者組織のほうが早い現実がある。攻撃側はAIを活用し、標的に特化した攻撃を比較的ローコストで実現している。標的に応じたスピアフィッシングメールはAIを使えば簡単に量産できる。標的のサーバー構成や脆弱性、効果的な攻撃手法の選定も、自動的に収集した公開情報からLLMが分析してくれる。

KPIが攻撃の成否や金額など明確なため、効果が上がるならば組織の手続きや従来手法にこだわる必要がない。むしろ、足がつかないためには手法の変化に対するモチベーションも高い。

防御側も、AIを効果的に活用して、柔軟かつ動的なカスタマイズドセキュリティが求められている。

次回は、カスタマイズドセキュリティの一つの方向性を示す、マイクロソフトのSecurity Copilotを紹介する予定だ。