相次いだ証券口座の乗っ取り

2025年7月に日本証券業協会(日証協)が「インターネット取引における不正アクセス等防止に向けたガイドライン」の改正案を発表した。これを受けて、新聞や関連メディアが「ワンタイムパスワード禁止」「MFAはすでに安全ではない」といった見出しが躍った。

ワンタイムパスワードやMFAといった、複数の認証方法を組み合わせるログインや操作や状況に応じた追加認証(リスクベース認証)は、有効なセキュリティ対策である。なにか新しい攻撃手法でも発見され、これらが急に危険になったのだろうか。

改正のきっかけとなったオンライン証券口座の乗っ取り事件の主因(被害を大きくした要因)は、MFAやワンタイムパスワード以前に、簡易なフィッシング詐欺や別のマルウェア(インフォスティーラー)の被害にあっていたからという分析もある(相次ぐ証券口座乗っ取り 被害者のパソコン解析で分かったこと)。

ガイドラインの内容および、そもそものMFAやワンタイムパスワードの原理や意味、そしてガイドラインがいう「フィッシング耐性のある認証」とはなにか、について考えてみたい。

ガイドライン改正案の概要

日証協が7月15日に発表したガイドラインの改正案の文書には、オンラインによる証券取引に関して、ログインや口座情報の変更、取引処理、社内教育・啓発など比較的広い範囲について言及している。証券会社によっては、組織体制や業務プロセスの変更にもつながる内容だ(「インターネット取引における不正アクセス等防止に向けたガイドライン」の改正について(案))。

ここでは、ガイドラインのうち、本人確認、ログインや取引認証にかかわる部分のみに焦点をあてる。

本人確認は、おもに口座開設時の本人の真正性や実存性の確認を徹底するもので、オンラインの場合は、本人の容貌画像か銀行等への顧客情報紹介に加え、写真付き証明書(またはICチップ情報)の確認が必要になる。あるいは公的・民間による個人認証サービス(デジタル証明書)による方法も認められる。具体的には、本人(画像)とマイナンバーカード(かそれに相当する個人証明手段)のセットで本人確認を行わなければならなくなる。

ログインや取引時には、フィッシング耐性のある多要素認証の必須化が明記されている。必須なので取引時の追加認証に(フィッシング耐性のない)他の方式は原則としてできないことになる。多要素認証、フィッシング耐性のある多要素認証については後述する。顧客側の理由でこの方式が実装できない場合は、その他の多要素認証でもよしとするがあくまで暫定措置として期間を定めた運用としている。

フィッシング耐性のある認証方法

以上がガイドライン改正の認証に関する概要となる。2025年8月時点で「案」であり、現在パブリックコメントを考慮して最終案にむけて作業中である。日証協のガイドラインは法的な強制力は持っていないが、加盟企業は遵守することが慣例だ。そのため、すでに案に沿った形でログイン機能を変更したりフィッシング耐性のある多要素認証を導入しているオンライン証券会社も存在する。

では、ガイドラインのいう多要素認証、フィッシング耐性のある多要素認証とは具体的にどんな認証方法を指すのだろうか。

多要素認証は、業界ではすでに馴染みのある用語だ。記憶(知識)・所有・生体情報のうち2つ以上を組み合わせた認証方法のことだ。パスワードと指紋認証、パスワードとトークンといった組み合わせで認証を行う。トークンには、たとえばUSBキーやICカードのようなトークンデバイスの他、スマートフォンに送られてくるワンタイムパスワード、スマートフォンの認証アプリによる認証も含まれる。メールやSMSにパスコードを送って、それを通常のログインパスワードの他に入力させるサービスが多い。

初期のフィッシングサイトは、このような2段階ログインの処理に対応していないものが多かったので、ログインパスワードは盗めても第2パスワード、ワンタイムパスワードまで取得できなかったので、一定の対策になった。また、それを見越してワンタイムパスワードの入力画面を用意しても、攻撃者がなりすましログインをしようとしたときにワンタイムパスワードの有効期限(通常1~数分)が切れているためログインに失敗する。

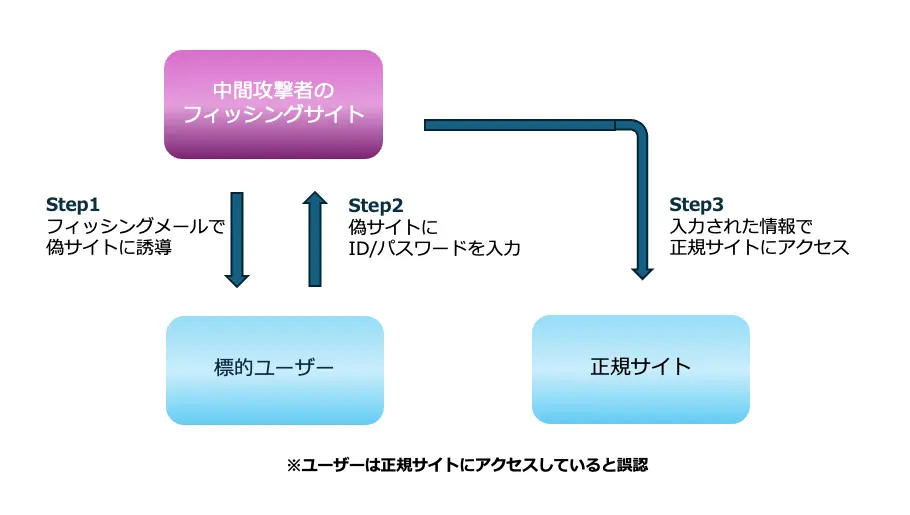

しかし、もう少し高度なフィッシングサイトなら標的が情報を入力したと同時に、正規サイトにアクセスしてログインを成功させることができる。フィッシングサイトで得た情報を使って、正規サイトへのアクセスを中継する形だ。このような攻撃は中間者攻撃に分類される。この方式でログインのセッション情報が入手できれば、そのままなりすましアカウントでサービスやシステムの内部情報にアクセスできる。

実際、このような攻撃はマイクロソフトが2022年にTA558というグループの攻撃キャンペーンで観測している。中間者攻撃の一種だがAiTM(Adversary in the Middle)と呼ばれるものだ(From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud)。

FIDO2/WebAuthnの利用へ

以上のような背景から、多要素認証のうちメールなどでワンタイムパスワードを送るログイン方式は、フィッシングサイトによる詐欺に対して耐性がない(低い)とされるようになった。CISAも2024年12月に、「Mobile Communications Best Practice Guidance」という文書で、SMSによる追加認証を非推奨とし、別のMFA方式への転換、通信のE2E暗号化、FIDO(などのフィッシング耐性のある認証)の導入、パスワードマネージャの利用、端末PINコードの設定などを徹底するように周知している(Mobile Communications Best Practice Guidance)。

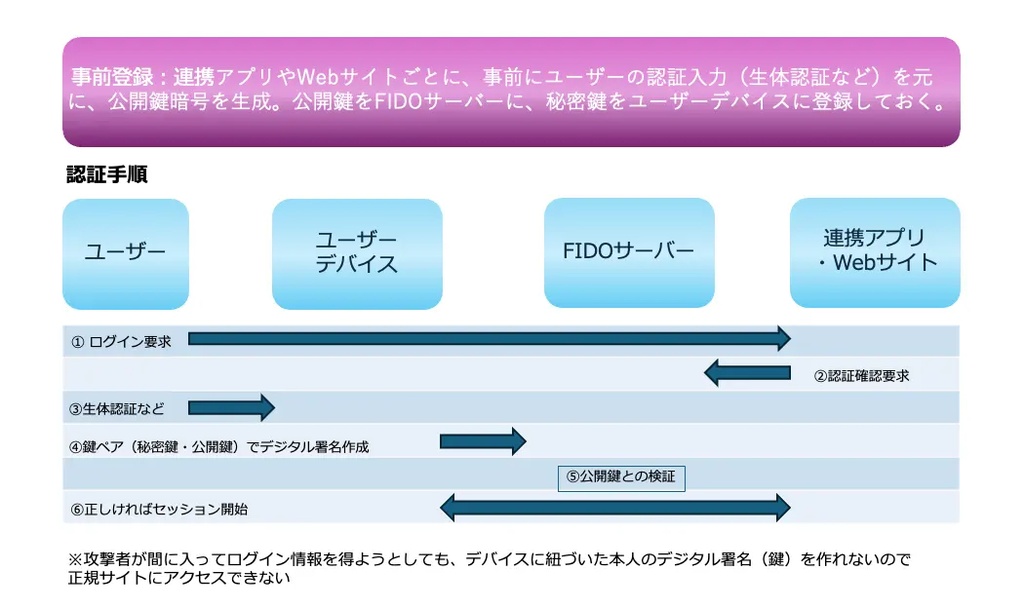

日証協のガイドライン改正でもフィッシング耐性のある多要素認証としてFIDO2/WebAuthnを指定している。FIDO2は、デバイス側のPINコードや生体認証による本人確認と、それを本人であると証明する第三者サーバーによって、サービスサイトへのログインを認証する方式だ。サービスサイトは、通常のログインパスワード以外に、FIDOサーバーが確認した本人デバイスからの電子署名を利用する。サービスサイトは、FIDOサーバーの署名確認によってログインセッションを開く。デバイス、FIDOサーバー、サービスサイトとの通信は公開鍵暗号方式を利用するため、秘密鍵の情報がネットに流れることはない。

デバイスのPINコードや生体認証によるロック解除は、持ち主が登録した情報が必要である。この情報は、OSからのアクセスも制限される特別な保護領域に暗号化され保存されている。指紋や顔認証によるロック解除は、本人とそのデバイスがないと不可能とされる。FIDOサーバーは事前に登録されたユーザーとデバイス認証によってデジタル署名を確認する。したがって、中間者が標的とサービスサイトとのログイン処理を中継していても、中継しているマシンのデジタル署名は正規ユーザーのものではなく、ログインは失敗する。

ゴールはガイドライン準拠ではない

実はガイドラインには明確にワンタイムパスワードや旧来の多要素認証を禁止する文言は存在しない。だが、これらは高度なフィッシングサイト、中間者攻撃を伴うフィッシング詐欺やインフォスティーラー(マルウェア)などの対策にならないため、日証協がFIDO2やWebAuthnの導入を必須とした。だからといって、それ以外の多要素認証すべてが危険になったというわけではない。認証アプリによるログインは多くのフィッシングサイトにはいまだに有効である。

SMSによる認証を非推奨とする考え方は、以前からあった。むしろセキュリティ業界では常識として存在していた。SMSはプロトコル上暗号化されない通信であることと、そもそもが音声通話プロトコルのあまった領域にテキストを書き込むことで実現した技術であり、複雑なセキュリティ機能がそなわっていないからだ。

現在のセキュリティ対策は、多層防衛・多重防衛が基本だ。アンチウイルスやファイアウォールなど単体の対策をしていれば十分ということはなく、エンドポイントの対策、ネットワークトラフィックの監視、外部情報・公開情報の分析、Webサイトやネットワークなど攻撃面(アタックサーフェス)の管理、脆弱性管理などを必要に応じて組み合わせていく必要がある。

今回の日証協のガイドライン改正(案)は、業界にとって事実上義務付けとなる規制が加わることで、重要なものといえる。しっかりフォローアップすることはもちろん、セキュリティベンダーもそのニーズに正しく対応できるようにしておかなければならない。

しかし、それは、ガイドラインの表面的な記述で、ワンタイムパスワードを廃止してFIDO2を導入すればよい、ということではない。サービス上、システム上の理由で残さなければならないログインポイントすべてに均一のセキュリティレベルを提供すること、業務プロセスやサービスプロセスに与える影響や必要な変更を把握すること、それをどう運用していくのか、といったこととも整合させていかなければならない。ゴールはガイドライン準拠ではなく、セキュリティを高めることにある。